Как человек, находящийся вдали от дома, но не желающий пропадать из «коннекта» слишком надолго, хочу сказать несколько слов о процедуре Wi-Fi Hunting-а в полевых условиях.

Использование нижеописанного позволяет мне оставаться «на связи» в течении многомесячного путешествия, отправлять заметки, фотографии, получать почту, и поддерживать голосовую связь через Skype и подобные сервисы Voice-over-IP.

Сегодня возможности Wi-Fi имеют большинство ноутбуков, «наладонников», и даже некоторые мобильные телефоны.

Преимущество же использования своего оборудования для интернета не только в большем удобстве, связанном с работой в привычном и настроенном рабочем окружении со своими программами, набором «закладок» в браузере, архивом почты и записей, но и в большей безопасности и определенной гарантии от присутствия на компьютере всяческих «кейлоггеров», троянов, вирусов, а также утечки ваших паролей и личных данных ими вызванных.

Как правило компьютеры в «интернет-кафе» находятся в очень запущенном состоянии, и переустанавливаются только когда уже совсем перестают работать.

Мой арсенал IT-средств в этом путешествии довольно обширен. Это internet-tablet Nokia N800, компактный PDA-подобный компьютер с Wi-Fi и Bluetooth; это полноценный но маленький ноутбук ASUS eeePC701, купленный в Бангкоке. А также для оперативного поиска и просмотра «эфирной обстановки» я пользуюсь миниатюрным прибором «hotspot finder» фирмы TRENDnet (аналогичные устройства выпускают Linsys и Zyxel), который производит сканирование эфира в диапазоне Wi-Fi, и на встроенном индикаторе показывает обнаруженные сети, как открытые, так и закрытые, силу сигнала, имя сети и тип шифрования, что позволяет быстро принять решение.

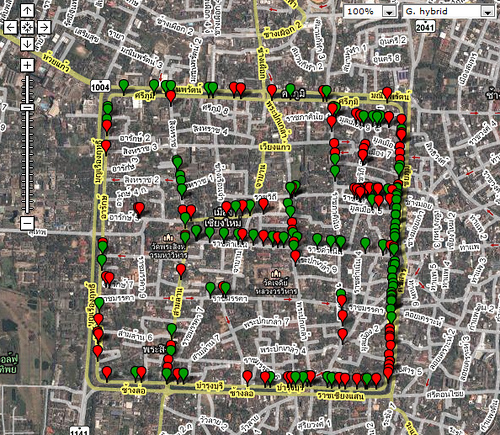

1. Места наиболее подходящие для начала поиска: дорогие гостиницы и бизнес-центры (как внутри, так и поблизости), вокзалы и аэропорты, интернет-салоны, кафе (даже не интернет-кафе). Как правило бесплатный и быстрый Wi-Fi (SSID: timezone) есть во всех кафе Starbucks, зачастую его можно поймать и не внутри кафе, что позволит вам пользоваться сетью Starbucks не покупая их overpriced продукты.

2. Ищите в первую очередь точки доступа с дефолтным SSID, то есть именем сети, равным имени производителя оборудования. SSID вида: Dlink, linksys, NETGEAR, ASUS, чаще всего означает то, что точку доступа как распаковали и включили в ее исходном состоянии, так и оставили. Как правило, это открытая точка доступа, подключенная к интернету без какой-либо настройки и защиты. Обычно даже имя и пароль для входа в администрирование у нее не изменены (чаще всего admin/admin или admin/password или admin/dlink или подобные). Нет смысла лазить в настройках и что-нибудь портить, это не в наших интересах. Но иногда можно что-нибудь интересное там включить или выключить. Пример – UPNP, использование которого позволяет автоматически открыть порты для P2P приложений.

3. Пройдитесь по всем «открытым» точкам, с сетью без шифрования WEP или WPA. Возможно часть из них также позволят вам подключиться.

4. Невозможность подключиться обычно означает одно из двух. Или эта точка не имеет работающего DHCP-сервера, и вы просто не можете получить себе IP-адрес, либо точка закрыта по MAC-адресу, то есть имеет список «допущенных» устройств, а остальные заблокированы.

5. В случае отсутствия DHCP-сервера в сети точки, или выключенного такого сервиса на самой точке (такое часто бывает, когда сеть сконфигурирована со «статическими» адресами, назначенными «руками», сисадмином), вы можете попробовать угадать сеть и назначить себе произвольный адрес из угаданного диапазона. Например попробуйте назначит себе адрес вида 192.168.1.10x или 192.168.0.10х (где x это произвольная цифра), с маской подсети 255.255.255.0, а «шлюз по умолчанию» и DNS – 192.168.1.1 или 192.168.0.1, в зависимости от вышевыбранного адреса. Это наиболее часто используемые для локальных сетей диапазоны, с достаточно высокой вероятностью вы можете попасть с таким адресом в сеть точки.

6. С «залочкой» по MAC дело обстоит сложнее. Теоретически тут мы вступаем на шаткую почву «серого» хака. Все что описывалось ранее не являлось чем-либо противоправным. Если точка доступа открыта для подключений, то это означает, что ей можно пользоваться любому. Наличие ограничений означает, что администратор в явном виде ваши права использования сервисом ограничил.

Что можно сделать в этом случае. Можно подслушать радиообмен в сети этой точки, и если точка активно используется, можно услышать MAC-адреса устройств, которым позволено работать с точкой. Если ваш MAC-адрес совпадет с MAC-адресом одного из устройств, то, возможно, вы тоже сможете работать с этой точкой доступа.

Повторюсь, это пока еще не хак как таковой. Ну вот почему-то у вас такой MAC случился. Теоретически они должны быть уникальны, но на практике MAC-адреса сетевых карт обычно легко изменяются.

7. Далее идет уже совсем противозаконное хакерство, поэтому остановлюсь на нем кратко.

o В сети Wi-Fi применяется шифрование доступа на уровне самого канала, должно применяться, по крайней мере.

o Первый вариант шифрования канала, разработанный для беспроводных сетей, назывался WEP — Wired-Equivalent Privacy, то есть «безопасность равная проводному соединению». Довольно смелое заявление, с учетом того, что практически сразу было обнаружено несколько серьезных уязвимостей и недоработок в стандарте. Однако, поскольку реализация WEP на тот момент уже вошла в стандарт Wi-Fi, а его реализация в оборудовании была «аппаратной», исправить найденные уязвимости не удалось. На сегодняшний день WEP считается окончательно взломанным, и использование его не рекомендуется. Однако он все еще широко применяется, потому что плохое шифрование это лучше чем никакого шифрования вообще. И вдобавок это стандарт, поддерживаемый любым оборудованием, даже самого первого поколения.

o Начиная со стандарта 802.11g (скорость работы 54Mb/s) вдобавок к WEP введен новый протокол шифрования канала Wi-Fi, под названием WPA – Wireless Protected Access (существует еще более надежный вариант – WPA2). WPA считается достаточно защищенным. В настоящий момент способов надежного взлома WPA нет. Оборудование 802.11g (54Mb/s) позволяет работать как с WPA, так и с WEP, а более ранний стандарт 802.11b (10Mb/s) – только с WEP. И тот и другой могут работать и без шифрования вообще.

o Для подбора ключей шифрования можно воспользоваться программами, входящими в комплект aircrack-ng. Использование и подробное описание процесса выходит далеко за рамки этой статьи, если вам это интересно – проявите настырность, ищите и разбирайтесь с этим сами.

Вдобавок, повторюсь, это уже совсем противозаконная деятельность. Однако что делать, когда единственная точка доступа, ловящаяся на кровати вашего гестхауса, это точка с WEP? ;)

Следует также остановиться на безопасности ваших собственных данных. Дело в том, что, по свойствам самой беспроводной сети, переданные в сеть данные слышны не только вам и вашей точке доступа, они принимаются также и всеми клиентами Wi-Fi сети этой точки. И путем несложных действий все их можно услышать. Этот процесс называется sniffing («сниффинг», дословно «вынюхивание»). Злоумышленник, или просто любопытный, подключенный к «открытой» точке вместе с вами, может видеть все передаваемое (и принимаемое) вами по открытым протоколам, таким как http (обычный web-браузинг), smtp, pop3 и imap4 (прием и отправка почты почтовыми клиентами, такими как Outlook или TheBat), получение файлов по протоколу ftp, а также обмен в клиентах Instant Messaging, таких как ICQ.

«Все передаваемое» означает «все». Логины и пароли, посты в ЖЖ и форумах, тексты писем, сообщения в ICQ, и так далее. Помните, Internet Explorer вас предупреждал при первом запуске «Все что вы передаете в Internet по открытым каналам может быть доступно… blah-blah», и вы поставили галочку «не показывать мне больше»? ;) Вот это оно.

Каков выход?

Ну не все так плохо на самом деле. Во первых остаются защищенными соединения по протоколу https в вашем веб-браузере. Чаще всего страницы с критичными данными, формы ввода паролей и так далее, делают через него. Но далеко не всегда. Так, например, популярная служба mail.ru не имеет такой возможности.

Напротив, имеют такую возможность gmail (https://mail.google.com) и ряд других сервисов, так, например, LiveJournal, при входе на «безопасный сервер» https://www.livejournal.com. Возьмите за правило всегда проовать, не имеет ли используемый вами веб-сервис варианта входа с https:// перед адресом, вместо http://.

Также безопасна отправка и забор почты с серверов gmail с помощью почтовых клиентов Outlook и TheBat, если это настроено так, как описано в помощи Google Mail. Безопасен и IM-клиент Google Talk.

Немного парадоксально, но более безопасно, чем введение пароля, будет использование опции «помнить меня» в панели аутентификации множества веб-сервисов. При этом, как правило, не происходит в дальнейшем передача пароля, а проверяется созланный браузером специальный файлик на вашей машине – cookie («куки»). Пароль при этом, после первого раза со включенной опцией «помнить меня», как таковой, не передается.

Таким образом, используя эти несложные правила и знания, вы сможете использовать интернет в путешествии, продолжая оставаться на связи с друзьями и в полной мере использовать «повсеместность протянутой паутины».